mercoledì 8 febbraio 2017

mercoledì 8 febbraio 2017

Attacchi “invisibili”: i cyber criminali violano aziende in 40 Paesi con malware nascosti

Banche, aziende di telecomunicazioni e organizzazioni governative negli Stati Uniti, in Sud America, Europa e Africa sono tra i principali obiettivi. I gruppi criminali GCMAN e Carbanak sono i maggiori sospettati.

Roma, 8 febbraio 2017

Gli esperti di Kaspersky Lab hanno scoperto una serie di attacchi mirati “invisibili” che sfruttano solo software legittimi: tool di penetration-testing e amministrazione ampiamente diffusi, oltre al framework PowerShell per l’automazione delle attività su Windows. In questo modo, i cyber criminali sono riusciti a nascondere il malware nella memoria, evitando di doverlo inserire nell’hard drive. Questo approccio combinato aiuta ad evitare il rilevamento da parte delle tecnologie di whitelisting e non lascia prove o campioni di malware su cui possono lavorare gli investigatori forensi. I criminali rimangono sul dispositivo solo il tempo necessario per raccogliere informazioni prima che ogni traccia venga cancellata dal sistema al primo riavvio.

Alla fine del 2016, gli esperti di Kaspersky Lab sono stati contattati da alcune banche della Comunità degli Stati Indipendenti (CSI), che avevano scoperto il software di penetration-testing Meterpreter, oggi spesso usato per scopi nocivi, nella memoria dei propri server, mentre non avrebbe dovuto esserci. Kaspersky Lab ha scoperto che il codice del software Meterpreter era combinato con diversi script di PowerShell e altri servizi. La combinazione di questi tool era stata adattata in un codice nocivo in grado di nascondersi nella memoria, raccogliendo, senza essere scoperto, le password degli amministratori di sistema per permettere ai criminali di controllare da remoto il sistema colpito. L’obiettivo finale sembra essere stato ottenere l’accesso ai processi finanziari.

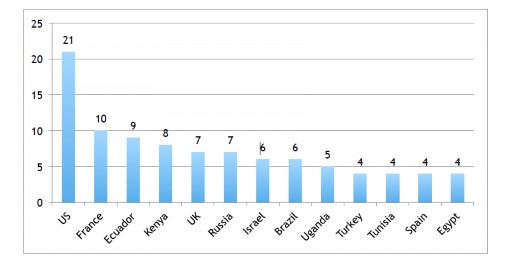

Kaspersky Lab ha quindi scoperto che questi attacchi sono stati condotti su vasta scala: sono state colpite oltre 140 reti aziendali in diversi settori e la maggior parte delle vittime erano situate negli Stati Uniti, Francia, Ecuador, Kenya, Regno Unito e Russia.

Geografia delle organizzazioni attaccate

In totale, sono state registrate infezioni in 40 Paesi.

Non si sa ancora chi si nasconda dietro questi attacchi. L’utilizzo di codice exploit open source, di comuni strumenti Windows e di domini sconosciuti rende praticamente impossibile determinare quale sia il gruppo responsabile o persino se si tratti di uno solo o di diversi gruppi che condividono gli stessi tool. I gruppi conosciuti che hanno un approccio simile sono GCMAN e Carbanak.

Questi tool rendono inoltre più complesso scoprire i dettagli degli attacchi. Il normale procedimento di risposta agli incidenti prevede che un investigatore studi le tracce e i campioni lasciati nella rete dagli hacker. Mentre i dati su un hard drive possono rimanere disponibili per un anno dopo l’incidente, le prove nascoste nella memoria vengono cancellate al primo riavvio del computer. Fortunatamente, in questa occasione, gli esperti sono arrivati in tempo.

“La determinazione dei cyber criminali a nascondere la loro attività e rendere sempre più difficile il rilevamento e la risposta agli incidenti spiega il recente aumento di tecniche di anti-forensics e malware basati sulla memoria. Questo è il motivo per cui le investigazioni sulla memoria stanno diventando essenziali per l’analisi dei malware e delle loro funzionalità. In questi incidenti, gli hacker hanno utilizzato ogni possibile tecnica di anti-forensics, dimostrando che non sono necessari malware per esfiltrare con successo informazioni da un network e che l’uso di strumenti legittimi e open source rende l’attribuzione praticamente impossibile”, ha commentato Sergey Golovanov, Principal Security Researcher di Kaspersky Lab.

I criminali sono ancora attivi ed è, quindi, importante sottolineare che il rilevamento di simili attacchi è possibile solo nella RAM, nella rete e nel registro e che, in questi casi, l’utilizzo di Yara rule basate sulla scansione di file nocivi è completamente inutile.

I dettagli sulla seconda parte dell’operazione, che spiega come i criminali abbiano implementato tattiche uniche per ritirare denaro dagli ATM, saranno presentati da Sergey Golovanov e Igor Soumenkov al Security Analyst Summit, che si terrà dal 2 al 6 aprile 2017.

I prodotti Kaspersky Lab rilevano con successo le operazioni condotte con le tattiche, tecniche e procedure precedentemente descritte. Ulteriori informazioni su questa storia e sulle Yara rule per le analisi forensi possono essere trovate nel blogpost su Securelist.com. I dettagli tecnici, che comprendono gli Indicatori di Compromissione, sono inoltre stati forniti ai clienti dai KasperskyIntelligence Services.

Combattere gli attacchi condotti da gruppi come GCMAN o Carbanak richiede competenze specifiche agli esperti di sicurezza delle organizzazioni prese di mira. Durante il Security Analysis Summit 2017, i maggiori specialisti di Kaspersky Lab condurranno esclusive sessioni formative sulla sicurezza progettate per aiutare gli specialisti a rilevare gli attacchi mirati sofisticati. È possibile iscriversi alla sessione “Hunting targeted attacks with Yara rules” qui. È invece possibile iscriversi alla sessione sul Malware reverse engineering qui.

Informazioni su Kaspersky Lab

Kaspersky Lab è un’azienda di sicurezza informatica a livello globale fondata nel 1997. La profonda intelligence sulle minacce e l’expertise di Kaspersky Lab si trasformano costantemente in soluzioni di sicurezza e servizi per la protezione di aziende, infrastrutture critiche, enti governativi e utenti privati di tutto il mondo. Il portfolio completo di sicurezza dell’azienda include la miglior protezione degli endpoint e numerosi servizi e soluzioni di sicurezza specializzati per combattere le sofisticate minacce digitali in continua evoluzione. Più di 400 milioni di utenti sono protetti dalle tecnologie di Kaspersky Lab e aiutiamo 270.000 clienti aziendali a proteggere ciò che è per loro più importante. Per ulteriori informazioni: www.kaspersky.com/it.

Sala Stampa di Kaspersky Lab: http://newsroom.kaspersky.eu/it/

Seguici su:

![]() https://twitter.com/KasperskyLabIT

https://twitter.com/KasperskyLabIT

![]() http://www.facebook.com/kasperskylabitalia

http://www.facebook.com/kasperskylabitalia

![]() https://plus.google.com/+KasperskyItKL

https://plus.google.com/+KasperskyItKL

![]() https://www.linkedin.com/kasperskylabitalia

https://www.linkedin.com/kasperskylabitalia

|

Noesis Cristina Barelli e Silvia Pasero cristina.barelli@noesis.net silvia.pasero@noesis.net 02/8310511 Via Savona, 19/A Milano |

|

|

KasperskyLab Italia

Alessandra Venneri

Alessandra.venneri@kaspersky.it

06 58891031 - 3351980618

Via F. Benaglia 13

Roma

|